Réseau informatique

Fonctionnement d'un réseau LAN

Cette séquence vous amènera tout d’abord à découvrir les différents éléments qui composent un réseau informatique. Vous allez ensuite câbler le réseau informatique du collège de manière virtuelle avec le logiciel Filius et tester son fonctionnement. Vous ajouterez une station de travail. Vous devrez la tester, comprendre le dysfonctionnement et configurer la station pour établir la communication avec le serveur du réseau local.

Le réseau du collège

Comment et pourquoi faut-il se connecter aux postes informatiques du collège avec des identifiants ?

En début d'année on t'a donné* un identifiant et un mot de passe pour te connecter aux ordinateurs du collège.

Comment ?

- Nom d'utilisateur : 6 premières lettres de ton nom de famille suivies de la première lettre de ton prénom "point" jour et mois de naissance

- Mot de passe : date de naissance à l'envers, année mois jour

- Nom d'utilisateur : duboisg.0506

- Mot de passe : 20100605

Exemple : Dubois Gabriel né le 5 juin 2010

Pourquoi ?

Le principe de base à retenir sur le réseau : contrairement à l’ordinateur personnel, le disque dur de

l’ordinateur (lettre C) « ne sert à rien ».

Sur le réseau, l’endroit où l’on stocke toutes les informations se situe sur un serveur où sont

enregistrées toutes les données..

Partant de ce principe, vous n’avez aucune chance de retrouver un document que vous avez

enregistré sur le disque dur de l’ordinateur n°6 en salle 2 autre part que sur ce même ordinateur n°6

en salle 2.

Avec un peu de pratique, de bon sens, de logique, de patience, et de savoir-vivre chacun devrait donc

arriver à se montrer rigoureux quant au « rangement » de ses documents.

Les informations qui suivent sont donc primordiales pour pouvoir profiter pleinement de l’utilisation

du réseau.

Le poste de travail ("ordinateur")

-

Il est un peu différent de celui de votre ordinateur personnel

- C : Disque dur de l’ordinateur

- D : Lecteur dvd ou audio

- Selon les ordinateurs on peut aussi retrouver les lettres E ou F ,… (lecteur carte, clé usb,…)

On y retrouve les lettres habituelles :

Qui y a-t-il dans le lecteur réseau "Partages" ?

-

Vous allez y trouver un dossier avec le nom de votre classe.

- « Echanges » : dossier fait pour échanger des fichiers (il doit être vide à chaque fin de séance). Tous les élèves de la classe peuvent modifier voire supprimer les fichiers.

- « Travail » : seul les professeurs peuvent enregistrer des fichiers dedans. Les élèves de la classe peuvent l'ouvrir mais pas le modifier directement, il faut d'abord l'enregistrer dans son dossier personnel.

- Dossier personnel : seul l'élève et ses professeurs peuvent le voir et agir dessus (enregistrer, supprimer).

A l'intérieur de celui-ci vous trouverez 3 dossiers :

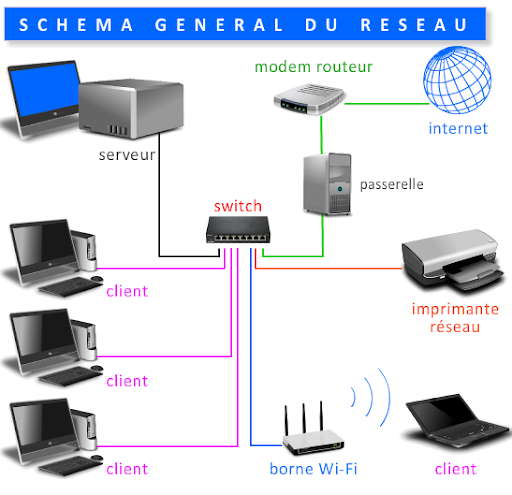

Un réseau LAN ?

Quels sont les éléments qui composent un réseau LAN ?

Qu’est-ce qu’un réseau en informatique ?

De quoi est-il composé ?

Comment câbler le réseau informatique du collège ?

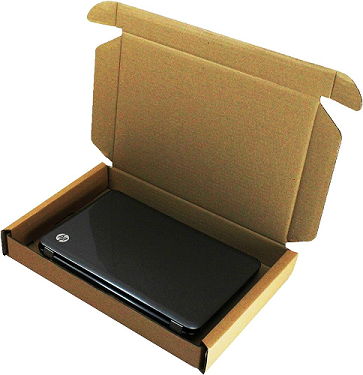

Installation d'un nouveau poste de travail

Les technologies de communication évoluent vite et le matériel informatique devient rapidement obsolète. Le collège vient de recevoir la nouvelle dotation en matériel informatique. Il faut installer le matériel et lui permettre de communiquer sur le réseau.

Et la sécurité dans tout ça ?

Que doit-on faire pour naviguer en sécurité ?

Lorsque l’on navigue sur Internet, on laisse des traces numériques : une adresse IP, un historique de navigation des sites visités ou les recherches effectuées. Ces informations peuvent être utilisées pour tracer l’utilisateur, l'identifier, lui voler ses données personnelles…

La cybersécurité vise à se protéger contre ces dangers et à garantir la sécurité de nos données.

Il faut connaître les informations qui peuvent être ciblées par malveillance :

- Données personnelles : toutes les informations concernant l’utilisateur, comme le nom, l’adresse, le numéro de téléphone ou des photos privées.

- Traces numériques : informations laissées sur Internet, comme l’historique de navigation, les cookies ou les messages sur les réseaux sociaux.

- Géolocalisation : position géographique déterminée grâce aux GPS des smartphones ou aux adresses IP des ordinateurs.

- Identification : processus qui permet de déterminer l'identité d’une personne.

- Authentification : processus qui permet d’autoriser des accès à des ressources informatiques.

- Propriété intellectuelle : ensemble des droits qui protègent les créations intellectuelles, comme les inventions, les oeuvres littéraires et artistiques ou les logiciels.

Lorsque l’on utilise Internet et les réseaux sociaux, on peut être confronté à la cyberviolence. Il est important de savoir ce qu'est la cyberviolence et comment s’en protéger.

La cyberviolence peut prendre plusieurs formes :

- Cyberviolence : Actes malveillants commis par le biais des technologies numériques, tels que les insultes, les menaces, le harcèlement ou la diffusion de photos ou vidéos privées.

- Usurpation d'identité : Utilisation de l'identité d'une autre personne sans son consentement pour commettre des actes malveillants.

- Usage détourné : Utilisation d'une image ou d'une information à des fins malveillantes, sans l'autorisation de la personne concernée.

Fiches synthèse